Ihr Extra an Sicherheit

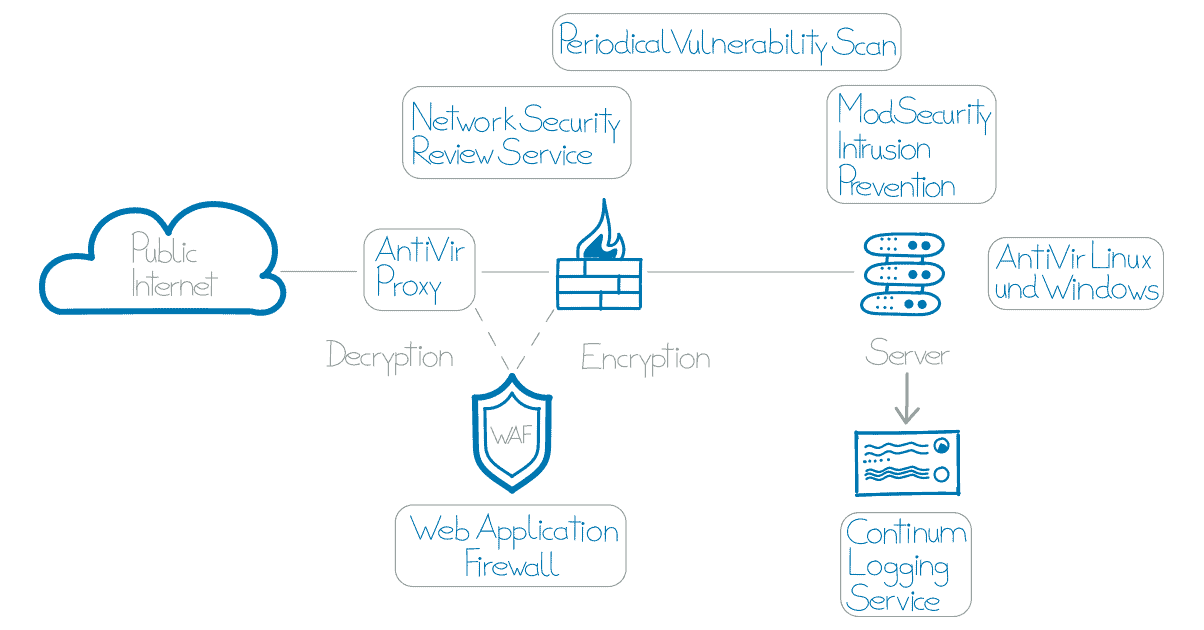

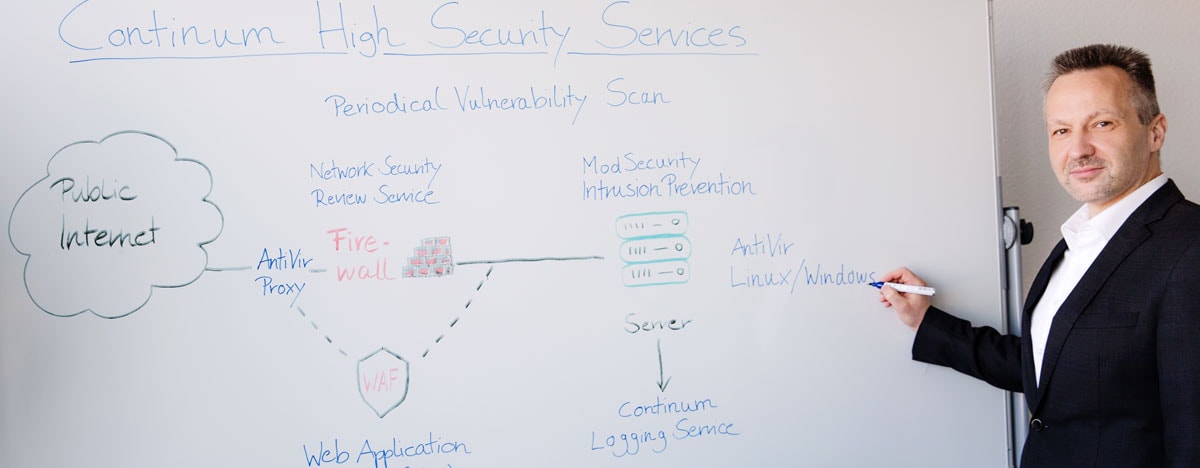

Mit den Continum High Security Services bieten wir Maßnahmen an, die den Sicherheitslevel der Infrastruktur drastisch erhöhen und Anforderungen kritischer Systeme gerecht werden. Viele dieser Security Services sind bei Sicherheitszertifizierungen und Audits (z.B. nach PCI-DSS) notwendig.

Die Continum High Security Services umfassen

Continum Network Security Review Service

Grundsätzlich sollten so wenig ein- und ausgehende Verbindungen wie möglich auf der Firewall eingerichtet sein. In der Praxis zeigt sich jedoch häufig ein anderes Bild. Änderungswünsche auf Applikationsebene von Kunden und Agenturen (beispielsweise wechselnde Plugins) weichen initial strikte Regelwerke zunehmend auf – erhebliche Sicherheitsrisiken sind die Folge. Um jedoch zum Beispiel den Datensicherheitsstandard PCI-DSS zu erfüllen muss eine quartalsweise Überprüfung durchgeführt werden.

Ihre Continum Mehrwerte

Continum Web Application Firewall

Eine Firewall arbeitet als Filter von IP-Adressen und lässt nur freigegebene Protokolle zu. Für viele Einsatzszenarien ist dies ein guter Schutz. Wenn ein höherer Sicherheitslevel gefordert ist, muss der Datenverkehr selbst analysiert werden. So werden bekannte Angriffsmuster, die im Datenverkehr versteckt sind, identifiziert und herausgefiltert. Da der Datenverkehr in der Regel verschlüsselt ist, muss dieser zuerst ent- und danach wieder verschlüsselt werden.

Sie möchten einen detaillierteren Einblick? Mehr erfahren zur Web Application Firewall.

Ihre Continum Mehrwerte

Continum AntiVir Proxy

Neben der Überprüfung der Dateien auf dem Server ist es sinnvoll, bereits an der Firewall verdächtige Dateien zu scannen und ggf. zu blockieren. Dazu muss der Verkehr entschlüsselt, auf bekannte Schadcodes hin geprüft und wieder verschlüsselt werden. Das Zertifikat ist der Firewall bekannt zu machen. Es sollten herstellerseitig regelmäßig aktualisierte Pattern verwendet werden, so dass auch neue Schadsoftware erkannt und geblockt werden kann.

Sie möchten einen detaillierteren Einblick? Mehr erfahren zum AntiVir Proxy.

Ihre Continum Mehrwerte

Continum Periodical Vulnerability Scan

Wenn ein System länger im Einsatz ist, ergeben sich oft historisch gewachsene Strukturen, die Unsicherheiten mit sich bringen. Mithilfe eines Vulnerability-Scanners wird das System über das Netzwerk auf bekannte Schwachstellen, veraltete Softwareversionen und unsichere Konfigurationen hin geprüft. Ein Vulnerability Scan ist die Basis für die Risikobewertung und –behandlung und Anforderung vieler IT-Sicherheitsnormen (ISO27001, C5, BSI-Grundschutz) sowie der DSGVO.

Ihre Continum Mehrwerte

Continum AntiVir for Windows and Linux

In der heutigen Zeit ist ein Viren- und Malware-Scanner zwingend erforderlich, um Schadsoftware zu erkennen. Dabei sollte eine automatische Erkennung bekannter Viren und anderer Schadcodes im Filesystem und in Archiven erfolgen.

Ihre Continum Mehrwerte

Continum ModSecurity Intrusion Prevention

Eine Prüfung und Blockierung auf Firewall Ebene (WAF) reicht oft nicht aus. Zur weiteren Erhöhung des Schutzes ist ein Intrusion Detection System (IDS) und Intrusion Prevention System (IPS) Modul auf Serverebene notwendig, um spezifische Konfigurationen zu nutzen und einen weiteren Schutzwall vor der Applikation zu errichten.

Einrichtung eines Apache Webservers sowie Einrichtung und Konfiguration des Dienstes, des Loggings sowie die Erstellung eines auf die Applikation abgestimmten Basis-Regelwerks. Beachten Sie, dass ein vorhandener NGINX durch Apache ersetzt werden muss und dadurch zusätzliche einmalige Kosten entstehen.

Ihre Continum Mehrwerte

Hier finden Sie aktuelle Themen rund um das Thema Cyber Security!

IT-Sicherheit: Was der Mittelstand jetzt tun muss

Kolumne für Netzwerk Südbaden, Ausgabe Dezember 2025 Die Bedrohungslage im Cyberraum hat sich 2025 nicht entschärft, sondern weiterentwickelt. Der aktuelle BSI-Lagebericht zeigt: Cyberangriffe kommen heute von professionellen Akteuren, die gezielt Schwachstellen ausnutzen - oft [...]

„Menschen erfolgreich machen“

Ein Interview für das Wirtschaftsforum geführt Anfang-Oktober und veröffentlicht am 24.11.2025 Die Continum AG mit Sitz in Freiburg ist ein mittelständischer IT-Dienstleister, der sich auf Cloud- und Sicherheitslösungen spezialisiert hat. Vorstand Tobias Leinweber spricht [...]

Sicherheit beginnt bei jedem Einzelnen

Kolumne für Netzwerk Südbaden, Ausgabe August 2025 Der Oktober steht im Zeichen der Cybersicherheit: Der Cyber Security Awareness Month ruft dazu auf auf, gemeinsam Verantwortung zu Übernhemen. Denn jede(r) kann einen Beitrag leisten, die [...]